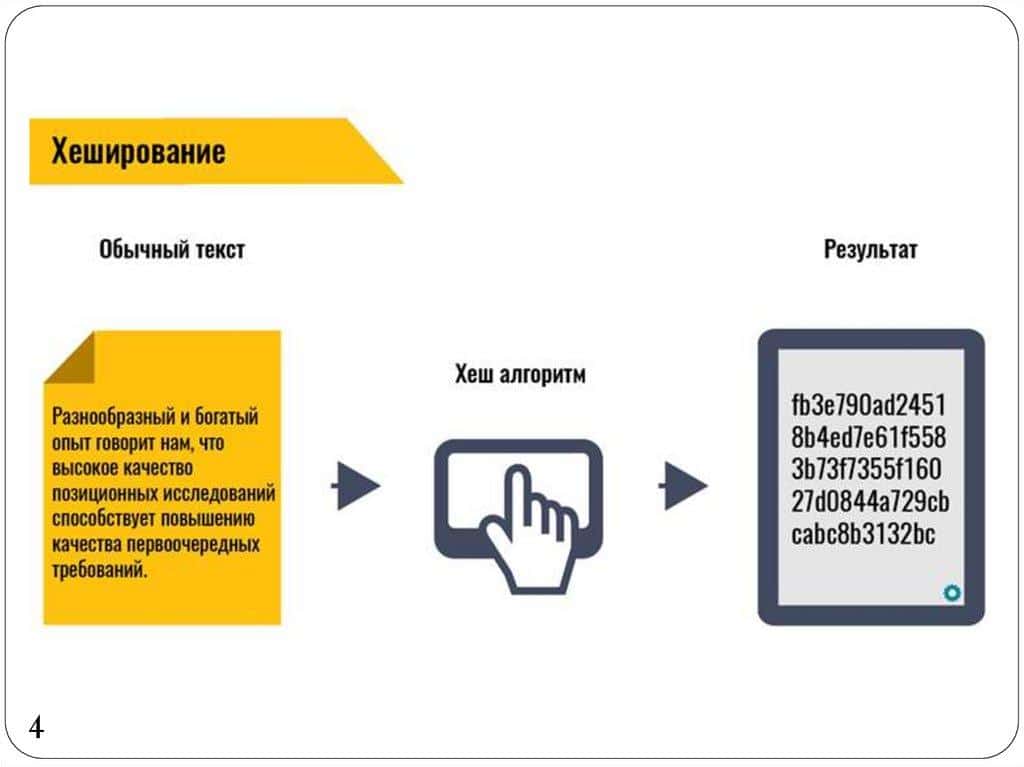

Что такое хеширование данных

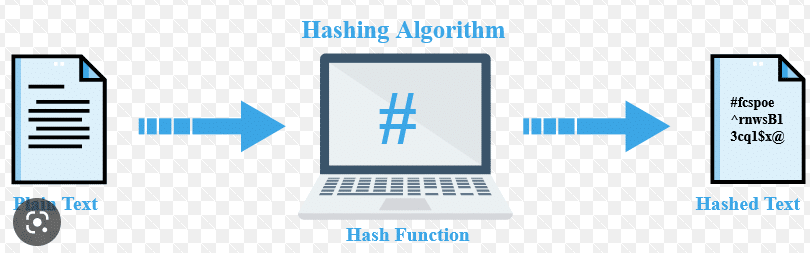

Хеширование данных — это преобразование входных данных (например, текстовой строки, файлов и изображений) в фиксированный набор символов фиксированной длины. Этот набор называется хеш-значением или хешем. Хеш-значение представляется в виде строки шестнадцатеричных цифр или битовых последовательностей.

Хеширование применяется для обеспечения безопасности данных и целостности информации. Хеш-значение представляет собой “отпечаток” входных данных. Такой отпечаток используют для проверки данных, чтобы убедиться, что они не были изменены или подменены.

При хешировании данных используется алгоритм, который преобразует входные данные в хеш-значение. Этот алгоритм должен быть необратимым, чтобы по хеш-значению невозможно было восстановить входные данные. Кроме того, хеширование должно быть устойчивым к коллизиям — должно быть маловероятным, что два набора входных данных будут одинаковым хеш-значением.

Хеширование применяется в таких областях, как безопасность данных, цифровые подписи, пароли и аутентификация пользователей, криптография и базы данных.

Как работает алгоритм хеширования данных

Алгоритм хеширования представляет собой математическую функцию, которая преобразует входные данные произвольного размера в выходные данные фиксированного размера, известные как хеш-значение или дайджест. Хеш-значение — это уникальное представление входных данных, любое изменение которых дает другое хеш-значение.

Последовательность алгоритма хеширования:

- Инициализация: задание начального значения (инициализационного вектора) для хеш-функции.

- Разбиение входных данных на блоки: данные разбиваются на блоки фиксированной длины, которые обрабатываются отдельно.

- Обработка блоков данных: каждый блок данных обрабатывается хеш-функцией с использованием текущего состояния хеш-значения и внутреннего ключа.

- Обновление состояния хеш-значения: после обработки блока данных обновляется текущее состояние хеш-значения.

- Финальное преобразование: после обработки блоков к окончательному значению применяется финальное преобразование, которое обычно включает в себя конкатенацию текущего состояния хеш-значения с дополнительными данными и последующее применение функции сжатия.

- Получение хеш-значения: после финального преобразования получается итоговое хеш-значение.

- Проверка целостности данных: для проверки целостности вычисленное хеш-значение сравнивается с заранее известным значением для этих данных. Если значения совпадают, значит данные не были изменены.

Хеш-функции должны удовлетворять таким свойствам, как устойчивость к коллизиям и сложность обратного вычисления, чтобы обеспечить надежность хеширования данных.

Какие бывают алгоритмы хеширования

Существует множество алгоритмов хеширования данных. Они отличаются по способу преобразования входных данных в хеш-значение, а также по длине хеш-значения и устойчивости к коллизиям.

Некоторые из наиболее распространенных алгоритмов хеширования включают в себя:

- MD5 (Message Digest 5) — один из самых старых алгоритмов хеширования, преобразует входные данные в 128-битное хеш-значение.

- SHA-1 (Secure Hash Algorithm 1) — более современный алгоритм, использует 160-битное хеш-значение.

- SHA-2 — семейство алгоритмов, используют хеш-значения длиной 224, 256, 384 и 512 бит.

- SHA-3 — последняя версия алгоритма SHA, использует хеш-значения разной длины, но отличается более высоким уровнем безопасности.

- SHA-256 — один из наиболее распространенных криптографических алгоритмов хеширования, используется для генерации уникального цифрового отпечатка данных.

- BLAKE — семейство алгоритмов, используют хеш-значения разной длины, отличаются высокой скоростью и безопасностью.

Кроме того, существуют другие алгоритмы, такие как Whirlpool, RIPEMD и алгоритм хеширования по ГОСТ. Выбор алгоритма зависит от задачи и требований к безопасности и производительности.

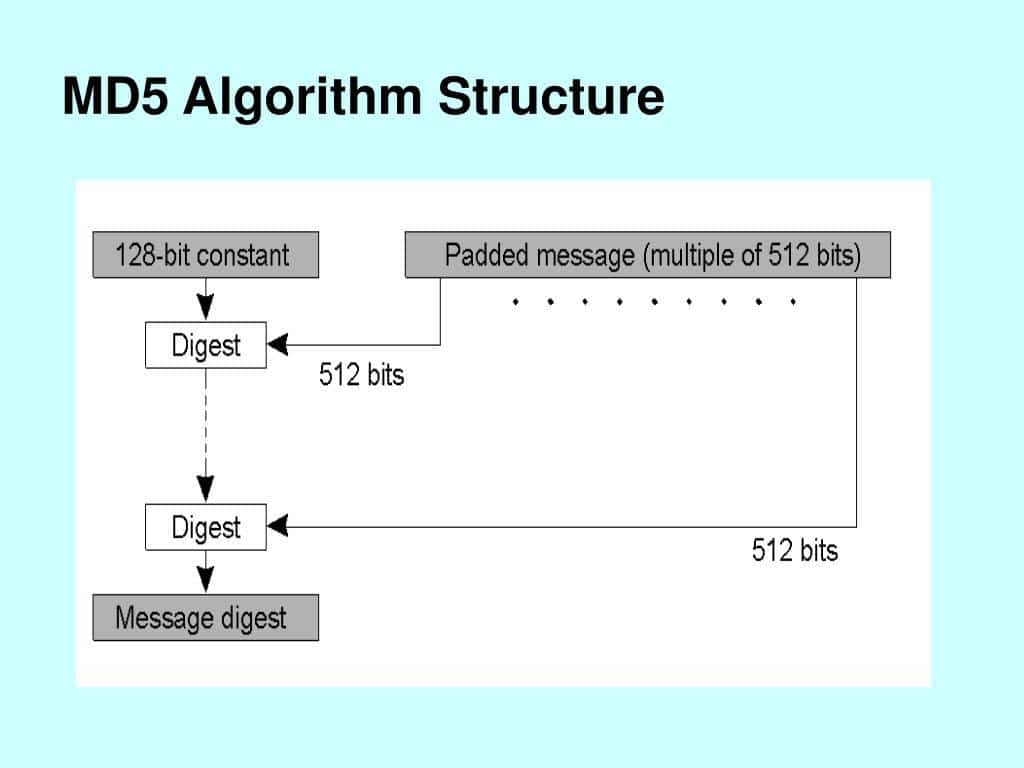

MD5

MD5 — один из самых популярных алгоритмов хеширования. Но сегодня он не рекомендуется для криптографических задач, так как существуют известные уязвимости.

Особенностью MD5 является то, что он преобразует входные данные произвольной длины в хеш-значение с фиксированной длиной 128 бит. Это делает его полезным для проверки целостности данных, поскольку любые изменения в исходных данных приводят к изменению хеш-значения.

MD5 быстр и прост в использовании, что делает его идеальным для применения, когда безопасность не считается первостепенной задачей. Например, для проверки целостности файлов или хранения паролей. Но из-за известных уязвимостей, которые могут позволить злоумышленникам создавать коллизии (разные данные с одинаковым хеш-значением), MD5 не рекомендуется, когда требуется высокий уровень безопасности. Например, для хранения цифровых подписей.

Несмотря на это MD5 используется для таких целей, как создание хеш-таблиц и проверка целостности данных в некритических системах. Но если безопасность приоритетна, то следует применять более современные и безопасные алгоритмы хеширования, такие как SHA-2, SHA-3 и BLAKE.

Плюсы

- Быстрое и простое хеширование данных. Поэтому этот алгоритм популярен среди разработчиков ПО и системных администраторов.

- Может использоваться для проверки целостности данных и обнаружения подмены данных.

- Поддержка в различных операционных системах и языках программирования.

Минусы

- Небезопасен для криптографических задач, так как существуют известные атаки, которые позволяют создавать коллизии в хеш-функции (разные данные с одинаковым хеш-значением). Злоумышленники могут подменять данные, чтобы у них было то же хеш-значение, что и у оригинальных данных. Таким образом им удается обойти проверку целостности.

- Считается устаревшим и не рекомендуется для критических систем, например для электронных подписей и паролей.

Особенности применения

Алгоритм хеширования данных MD5 применяется так:

- Он имеет размер выходного хеша 128 бит. Поэтому он быстрее и менее ресурсоемкий, чем более современные алгоритмы хеширования.

- Применяется для защиты, проверки целостности и подлинности данных, электронных подписей и решения других криптографических задач. Но для этих целей в настоящее время рекомендуются более безопасные алгоритмы, такие как SHA-2 или SHA-3.

- Алгоритм уязвим к атакам с использованием коллизий, которые позволяют подменять данные и обходить проверку их целостности. Поэтому не рекомендуется использовать MD5 для криптографических целей.

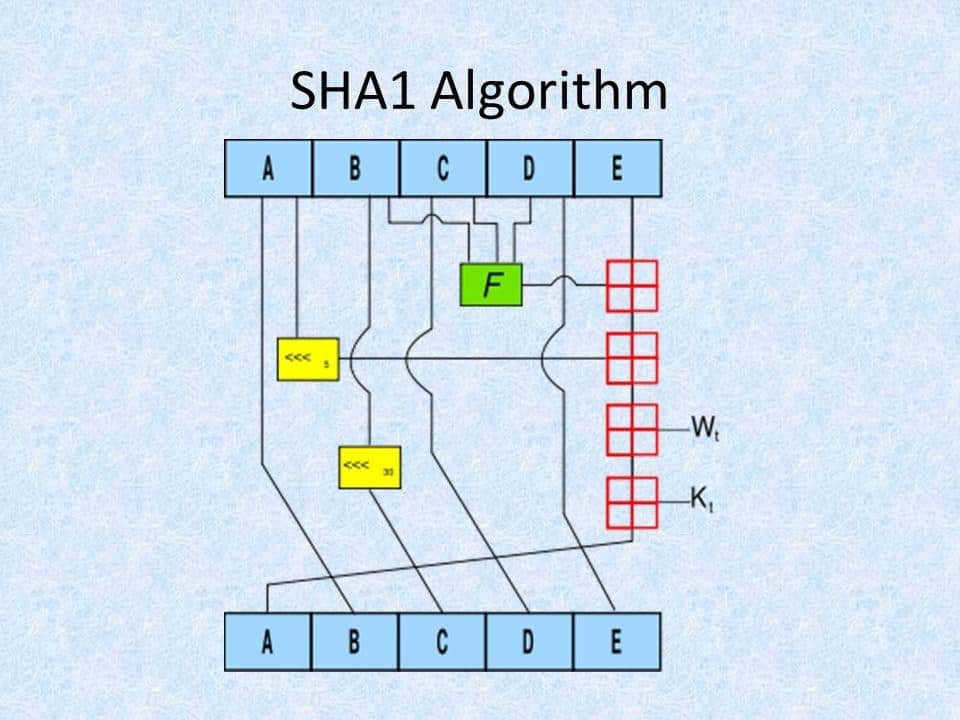

SHA-1

Алгоритм SHA-1 преобразует произвольные данные переменной длины в хеш-значение с фиксированной длиной 160 бит.

В настоящее время SHA-1 считается устаревшим алгоритмом и не рекомендуется для критических систем, так как существуют известные атаки. Они могут создавать коллизии в хеш-функции, что делает алгоритмом уязвимым для взлома. Поэтому рекомендуется применять более современные и безопасные алгоритмы хеширования, такие как SHA-2 или SHA-3.

Плюсы

- Надежное хеширование данных, используется для проверки их целостности.

- Быстрота и простота в использовании.

- Безопасен для большинства некритических задач, таких как проверка целостности файлов.

- Используется в некоторых стандартах и протоколах, например, в SSL и TLS.

Минусы

- Небезопасен для криптографических целей, так как существуют известные атаки, которые позволяют злоумышленникам создавать коллизии в хеш-функции (разные данные с одинаковым хеш-значением). Поэтому злоумышленники могут подменять данные так, чтобы они принимали то же хеш-значение, что и оригинальные данные. Таким образом удается обходить проверку целостности.

- Не рекомендуется для критических систем, например для электронных подписей, поскольку его уровень безопасности недостаточно высок.

- Объявлен небезопасным, поэтому многие организации переходят на более современные и безопасные алгоритмы хеширования, такие как SHA-2, SHA-3 и BLAKE.

Особенности применения

- Высокая стойкость к коллизиям (разные данные с одинаковым хеш-значением) делает этот алгоритм подходящим для криптографических задач, таких как электронные подписи и хранение паролей.

- Поддержка в различных операционных системах и языках программирования.

- Может использоваться для проверки целостности данных и обнаружения их подмены.

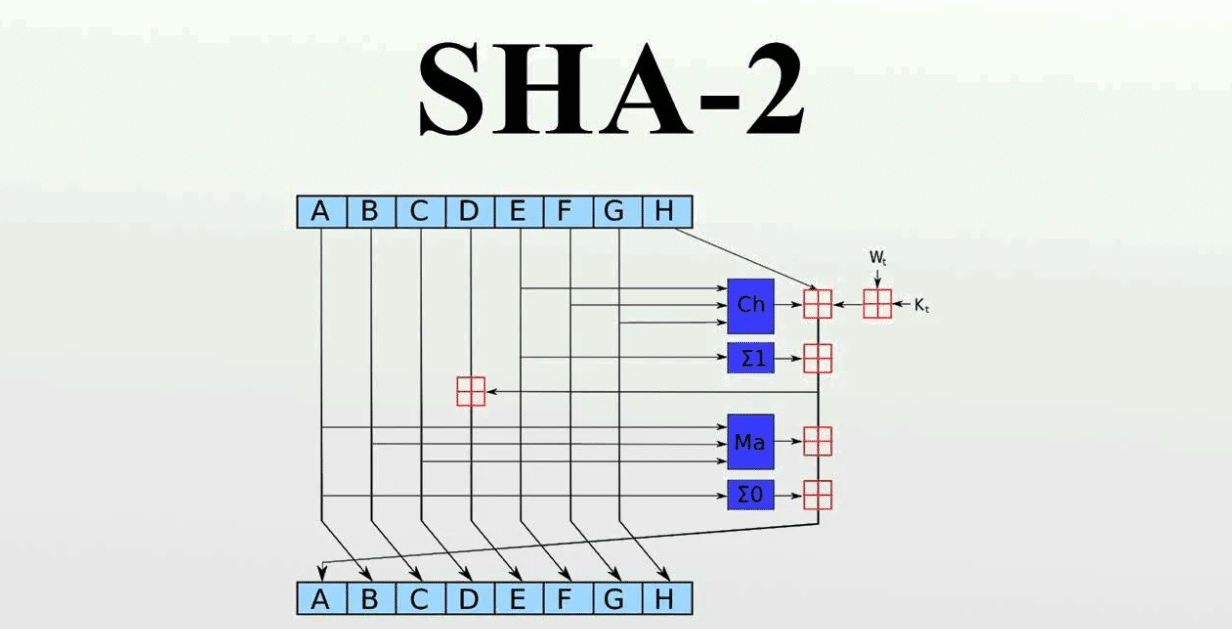

SHA-2

SHA-2 — это набор алгоритмов хеширования данных, в состав которого входят хеш-функции с разными размерами выходных значений: SHA-224, SHA-256, SHA-384 и SHA-512. Поэтому можно выбрать оптимальный вариант в зависимости от задачи. Чем больше размера выходного хеша, чем выше высокой стойкость к атакам, но при этом требуется больших вычислительных ресурсов.

Этот алгоритм один из самых распространенных и считается безопасным для применения криптографических целях. Но существуют атаки, такие как атака “дней рождения”, которые создают коллизии в хеш-функции. Для этих атак требуются большие вычислительные ресурсы, поэтому они отражаются.

Плюсы

- Высокая стойкость к коллизиям, считается одним из наиболее безопасных алгоритмов хеширования данных.

- Варианты с разными размерами выходных значений, что позволяет выбрать вариант в зависимости от задачи.

- Поддержка многими операционными системами и языками программирования.

- Применяется для защиты данных, электронных подписей, проверки целостности и подлинности данных, хранения паролей.

Минусы

- Медленнее некоторых других алгоритмов хеширования, особенно при увеличении размеров выходных значений.

- Существуют атаки, такие как атака “дней рождения”, которые могут создавать коллизии в хеш-функции. Но эти атаки требуют больших вычислительных ресурсов и на практике могут предотвращаться.

Особенности применения

- Высокая стойкость к коллизиям, безопаснее по сравнению с SHA-1.

- Поддержка многими операционными системами и языками программирования.

- Применяется для защиты данных, электронных подписей, проверки целостности и подлинности данных и хранения паролей.

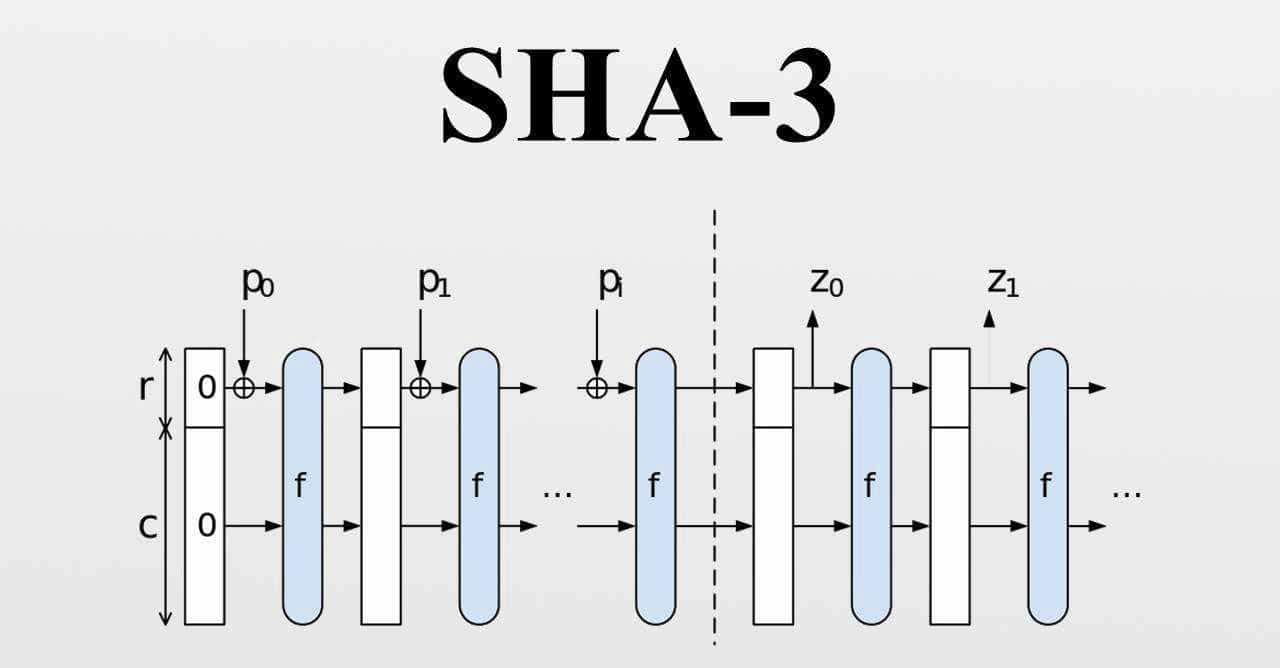

SHA-3

SHA-3 — это семейство алгоритмов хеширования данных разработана для повышения безопасности в криптографических задачах.

Этот алгоритм считается одним из наиболее безопасных и современных алгоритмов хеширования данных и применяется в различных криптографических целях. Но он относительно новый, поэтому его применение ограничивается наличием поддержки со стороны операционных систем и языков программирования.

Плюсы

- Безопасность: предотвращает многие атаки, связанные с предыдущими алгоритмами хеширования, такими как MD5 и SHA-1.

- Высокая скорость: высокая производительность на современных процессорах, возможность реализации на аппаратном уровне с целью повышения производительности.

- Гибкость: генерирует хеш-коды различной длины в зависимости от задач.

Минусы

- Относительная новизна: это новый алгоритмом, он протестирован и сертифицирован, но пока не получил такой же широкой экспертной оценки, как прежние алгоритмы.

- Сложность реализации: более сложен, чем предыдущие алгоритмы, из-за более сложных математики.

- Пониженная скорость хеширования: медленнее таких алгоритмов, как SHA-256.

- Необходимость в специализированном оборудовании: реализация алгоритма на программном уровне может быть медленной, поэтому для достижения высокой скорости хеширования могут потребоваться специализированные аппаратные средства.

Особенности применения

- SHA-3 представляет собой семейство алгоритмов с разными размерами выходных значений (224, 256, 384, 512 бит), которые выбираются в зависимости от задачи.

- Использует новый принцип к построению хеш-функций, который называется принципом криптографической губки (sponge construction). Он обеспечивает высокую стойкость к атакам, связанным с коллизиями, и повышает безопасность хеширования данных.

- Использует новый набор преобразований, которые обеспечивают высокую стойкость к различным типам атак, включая атаки с использованием дифференциального и линейного криптоанализа.

- Применяется для защиты данных, проверки целостности и подлинности данных, электронных подписей и других криптографических задач.

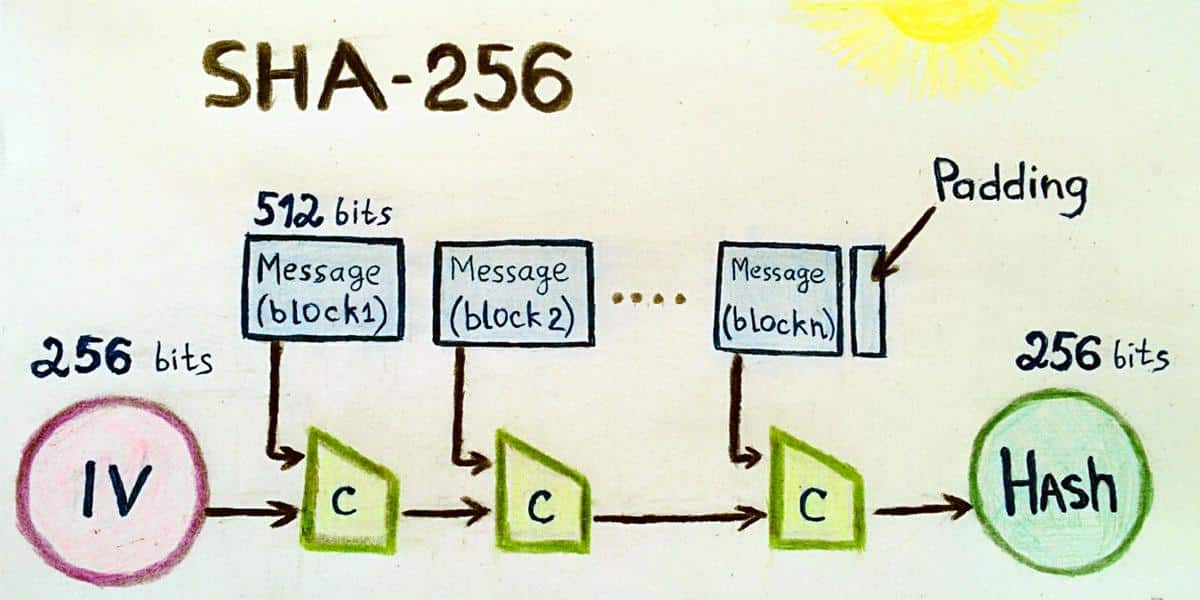

SHA-256

SHA-256 — это один из наиболее распространенных алгоритмов хеширования. Он входит в семейство SHA-2 и применяется для генерации хэш-значения с фиксированной длиной 256 бит.

Это надежный и эффективный алгоритм, который широко используется во многих областях. Но при его использовании необходимо следить за правильность реализации и применением дополнительных мер защиты, таких как соление хэшей.

Плюсы

- Безопасность: высокий уровень безопасности благодаря сложной структуре и 256-битным хешам, потому широко применяется в таких сферах, как электронная коммерция и системы безопасности.

- Высокая производительность: сравнительно быстрый, поэтому применяется в больших системах и базах данных.

- Широкое распространение: поддерживается многими языками программирования и операционными системами.

Минусы

- Не полностью безопасен: существуют методы атаки для взлома алгоритма.

- Размер хеша: создает 256-битный хеш, слишком большой для некоторых систем, таких как системы с ограниченным объемом памяти или пропускной способностью.

- Не универсален: не подходит для некоторых задач, в зависимости от требований безопасности и производительности. Например, для некоторых целей потребоваться алгоритм хешем длиннее 256 бит.

Особенности применения

- Для получения безопасных хеш-значений необходимо использовать достаточно длинные и криптографически случайные исходные данные.

- Нельзя использовать один и тот же секретный ключ для хеширования разных сообщений, так как это может привести к утечке конфиденциальной информации.

- Не следует полагаться только на алгоритм хеширования для обеспечения безопасности данных, так как он не защищает от других видов атак, таких как подмена данных в транзакции или фишинг.

- Для повышения безопасности необходимо периодически менять секретные ключи и пароли, которые используются в процессе хеширования.

- При хешировании больших объемов данных необходимо использовать алгоритмы, которые поддерживают параллельное вычисление, чтобы ускорить процесс обработки данных.

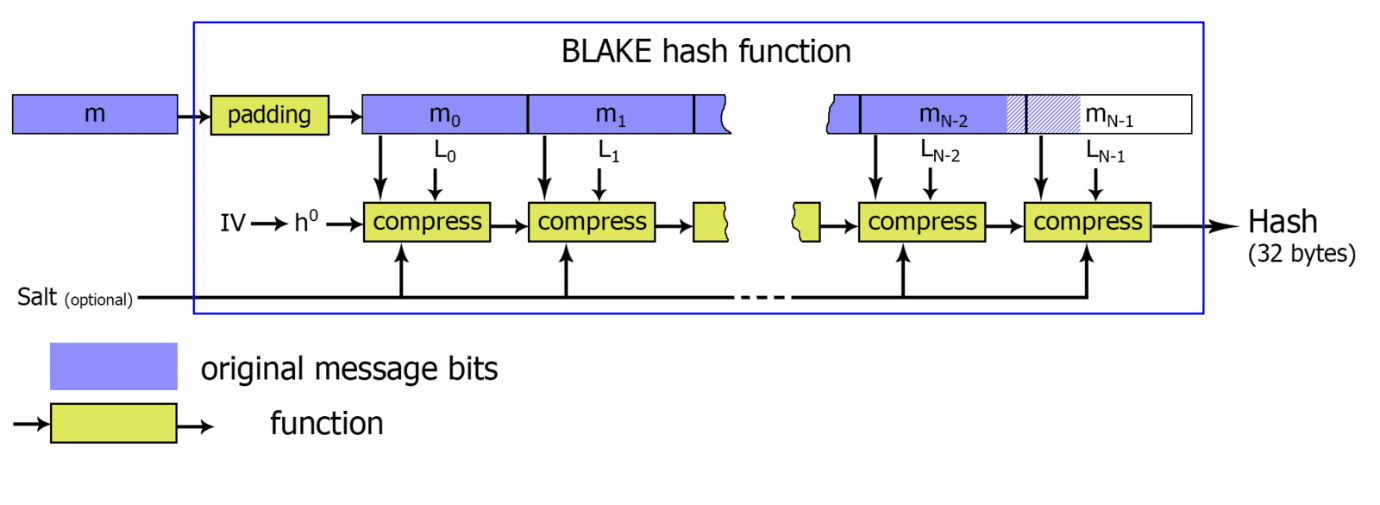

BLAKE

BLAKE — это семейство алгоритмов хеширования данных, разработанных для обеспечения безопасности и эффективности в криптографических целях. Он применяется для защиты данных, проверки целостности и подлинности данных и электронных подписей.

Плюсы

- Высокая скорость: это делает его предпочтительным для многих задач, включая вычисления на устройствах с ограниченными ресурсами.

- Высокая стойкость к атакам: разработан с учетом современных методов криптоанализа и обеспечивает высокую стойкость к атакам, включая атаки с использованием коллизий и атаки на основе дифференциальной криптоанализа.

- Открытый исходный код: это позволяет проводить аудит безопасности и корректности работы.

Минусы

- Ограниченный объем тестирования: он достаточно новый, поэтому объем его тестирования и аудита безопасности сравнительно невелик. Это может вызывать осторожность при его применении в критических системах.

- Недостаточная изученность: меньше использовался, чем такие алгоритмы, как SHA-1 и MD5. Это может вызывать осторожность при его применении в критических системах.

- Ограниченность поддержки: старые приложения могут его не поддерживать алгоритм BLAKE. Это может создавать проблемы совместимости при обмене данными между разными приложениями.

Особенности применения

- Один из наиболее быстрых и эффективных алгоритмов хеширования данных, может обрабатывать данные в несколько раз быстрее, чем более старые алгоритмы.

- Поддерживает разные размеры хешей, от 224 до 512 битов, что позволяет выбрать подходящий размер в зависимости от задачи.

- Высокая безопасность и устойчивость к атакам, таким как атаки с использованием коллизий и атаки на основе дифференциальной криптоанализа.

- Открытый исходный код, разработан с учетом требований безопасности, что делает его прозрачным и доступным для аудита безопасности.

Сравнение алгоритмов хеширования

Для сравнения алгоритмов пользуйтесь следующей таблицей.

| Алгоритм | Размер хэша (бит) | Размер блока (бит) | Размер ключа (бит) | Скорость хэширования | Устойчивость к атакам | Сложность атаки |

| MD5 | 128 | 512 | – | Высокая | Уязвим к коллизиям | Можно атаковать за небольшое время |

| SHA-1 | 160 | 512 | – | Высокая | Уязвим к коллизиям | Можно атаковать за небольшое время |

| SHA-2 | 224, 256, 384, 512 | 512, 1024 | – | Высокая | Безопасен | Зависит от размера хэша |

| SHA-3 | 224, 256, 384, 512 | 1152, 1088, 832, 576, 512, 288 | – | Средняя | Безопасен | Зависит от размера хэша |

| SHA-256 | 256 | 512 | – | Высокая | Безопасен | Зависит от размера хэша |

| BLAKE | Различные: 224, 256, 384, 512 | Различные: 512, 1024 | 256, 512 | Средняя | Безопасен | зависит от размера хеша и ключа |

Примечания:

- Размер ключа означает длину ключа алгоритма.

- Размер блока означает размер данных, обрабатываемых алгоритмом за один раз.

- Скорость хеширования относительная и зависит от реализации алгоритма и оборудования.

- Устойчивость к атакам оценена на текущий момент, с учетом известных уязвимостей и методов атак. Сложность атаки оценивалась как время или количество вычислительных ресурсов, необходимых для успешной атаки.

В следующей таблице приведены преимущества и недостатки алгоритмов хеширования.

| Алгоритм | Плюсы | Минусы |

| MD5 | Простой в реализации, быстрый, широко поддерживается | Уязвим к коллизиям, безопасность подвергается риску, не рекомендуется для новых систем безопасности |

| SHA-1 | Быстрый, подходит для проверки целостности данных | Уязвим к коллизиям, безопасность подвергается риску, не рекомендуется для новых систем безопасности |

| SHA-2 | Хорошая безопасность, широко используется в настоящее время | Медленнее более старых алгоритмов, для использования

может потребоваться обновление аппаратного обеспечения |

| SHA-3 | Безопаснее SHA-2, устойчив к атакам на коллизии, относительно быстрый | Не так широко используется, как SHA-2, требует большего объема оперативной памяти для хеширования |

| SHA-256 | Безопаснее SHA-1, быстрый | Может потребоваться обновление аппаратного обеспечения для его использования |

| BLAKE | Быстрый, безопасен и устойчив к атакам на коллизии, эффективен на разных аппаратных платформах | Не так широко используется, как SHA-2 и SHA-3 |

Несмотря на то, что каждый алгоритм имеет свои плюсы и минусы, рекомендуется пользоваться алгоритмом SHA-256 или более новыми, такими как SHA-3 или BLAKE. Они обеспечивают более высокий уровень безопасности и устойчивости к атакам на коллизии.

Примеры применения алгоритмов хеширования

Алгоритмы хеширования широко применяются в различных областях информационной безопасности и защите данных. Вот некоторые примеры применения:

- Хранение паролей: для хранения паролей пользователей в базах данных. Хеширование пароля позволяет хранить его в зашифрованном виде. Это защищает пользовательские данные в случае компрометации базы данных.

- Цифровые подписи: для создания цифровых подписей, которые подтверждают подлинность данных. Цифровая подпись создается путем хеширования данных и шифрования полученного хеша с использованием закрытого ключа.

- Проверка целостности данных: для проверки целостности данных, например, при загрузке файлов из интернета. Полученный хеш файла можно сравнить с оригинальным хешем для проверки того, что файл был загружен без ошибок и не был изменен.

- Криптографические протоколы: алгоритмы хеширования используются в таких протоколах, как SSL / TLS, для обеспечения безопасной передачи данных между сервером и клиентом.

- Фильтрация нежелательного контента: алгоритмы хеширования используются, например, при блокировке нежелательных сайтов в корпоративной сети. Хеш-функция вычисляется для запрещенного содержимого, а затем используется для блокировки доступа к любому сайту, содержащему этот хеш.

Ошибки при использовании алгоритмов хеширования

При использовании алгоритмов хеширования могут возникать следующие ошибки:

- Использование устаревших и небезопасных алгоритмов: некоторые из ранних алгоритмов хеширования, такие как MD5 и SHA-1, считаются устаревшими и небезопасными. Хакеры могут использовать известные уязвимости этих алгоритмов для взлома системы. Чтобы избежать этого, рекомендуются более современные и безопасные алгоритмы, такие как SHA-2 и SHA-3.

- Недостаточная длина хеша: если хеш-значение слишком короткое, то вероятность коллизии будет выше (когда два входных значения дают одинаковый хеш). Чтобы избежать этого, рекомендуются хеши больше длины (например, 256 бит для SHA-256 или 512 бит для SHA-512).

- Неслучайные входные данные: если входные данные имеют какую-то структуру или предсказуемость, то хеш-значение также может иметь структуру. Это делает его уязвимым для атак. Чтобы избежать этого, для получения входных данных рекомендуется использовать генераторы случайных чисел.

- Недостаточная соль: если соль слишком короткая или используется несколько раз, то злоумышленник может использовать таблицы радужных хешей для быстрого нахождения соответствующих входных данных. Чтобы избежать этого, рекомендуются ,случайные и уникальные соли для каждого входного значения.

- Недостаточная защита хеш-значения: если хеш-значение не защищено, например, путем хеширования пароля перед сохранением в базе данных, то злоумышленник может получить доступ к оригинальному паролю, просто найдя соответствующий хеш. Чтобы избежать этого, рекомендуются дополнительные меры защиты, такие как соль и хеширование несколько раз.

Советы по использованию алгоритмов хеширования

Вот несколько советов по использованию алгоритмов хеширования:

- Используйте только известные и проверенные алгоритмы хеширования, которые имеют доказанную криптографическую стойкость.

- Используйте длинные хеши и уникальные соли для повышения стойкости хеша.

- Не пользуйтесь одним хешем для разных целей.

- Используйте ключевые значения для улучшения криптографической стойкости алгоритма.

- Регулярно обновляйте алгоритмы хеширования и перепроверяйте стойкость в процессе использования.

- Используйте хеширование только для проверки целостности данных, а не для шифрования.

- Храните хеши в безопасном месте, не храните сами данные в явном виде вместе с хешем.

- Будьте осторожны при генерации случайных чисел, используемых в алгоритмах хеширования. Ненадежные источники случайности могут привести к уязвимостям.

- Обязательно убедитесь, что ваши хеши не чувствительны к атакам с предварительным вычислением (когда злоумышленник может вычислить хеш при помощи предподсчета заранее выбранных значений).

- Регулярно обновляйте знания о криптографических методах и уязвимостях, чтобы быть в курсе последних тенденций и улучшений в области безопасности.

Заключение

В современном мире, где данные играют все более важную роль, защита информации является приоритетом. Алгоритмы хеширования данных эффективно защищают информацию, делая ее невосстановимой и неизменяемой.

Каждый алгоритм имеет свои сильные и слабые стороны, а выбор зависит от задачи и требований к безопасности. Применение алгоритмов хеширования данных очень широкое — от защиты паролей до создания цифровых подписей. Они используются во многих сферах, включая информационную безопасность, финансы, здравоохранение и технологии блокчейн.

Использование алгоритмов хеширования данных — это необходимая мера для обеспечения безопасности информации в мире, где все больше ценится приватность и конфиденциальность.

0